–ź–ļ–ĺ –ī–Ĺ–Ķ—Ā –Ņ–ĺ–Ľ—É—á–ł—ā–Ķ –Ľ–ł–Ĺ–ļ –ļ—ä–ľ –Ĺ—Ź–ļ–į–ļ—ä–≤ –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –≤ Google Docs, –Ī—ä–ī–Ķ—ā–Ķ –ī–ĺ—Ā—ā–į –≤–Ĺ–ł–ľ–į—ā–Ķ–Ľ–Ĺ–ł, –ī–ĺ—Ä–ł –į–ļ–ĺ –ł–∑–Ņ—Ä–į—Č–į—á—ä—ā –Ķ –Ĺ—Ź–ļ–ĺ–Ļ, –ļ–ĺ–ľ—É—ā–ĺ –ł–ľ–į—ā–Ķ –ī–ĺ–≤–Ķ—Ä–ł–Ķ. –Ě–ĺ–≤–į —Ą–ł—ą–ł–Ĺ–≥ —Ā—Ö–Ķ–ľ–į –∑–į–Ľ–ł–≤–į –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā –ł –≤ –ĺ—Ā–Ĺ–ĺ–≤–į—ā–į —Ě –Ķ –ł–ľ–Ķ–Ĺ–Ĺ–ĺ –ł—Ā–ļ–į–Ĺ–Ķ –∑–į –ĺ—ā–≤–į—Ä—Ź–Ĺ–Ķ –Ĺ–į —Ą–į–Ļ–Ľ –≤ Google Docs.

–ě—ā —Ā—Ö–Ķ–ľ–į—ā–į —Ā–į –∑–į—Ā–Ķ–≥–Ĺ–į—ā–ł –Ĺ–Ķ —Ā–į–ľ–ĺ —á–į—Ā—ā–Ĺ–ł –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł, –Ĺ–ĺ –ł –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł. –ó–į—ā–ĺ–≤–į –ľ–ł—Ā–Ľ–Ķ—ā–Ķ, –Ņ—Ä–Ķ–ī–ł –ī–į –ļ–Ľ–ł–ļ–Ĺ–Ķ—ā–Ķ, –Ņ—Ä–Ķ–ī—É–Ņ—Ä–Ķ–∂–ī–į–≤–į Wired.

Google –≤–Ķ—á–Ķ –Ņ—Ä–Ķ–ī–Ņ—Ä–ł–Ķ–ľ–į –ľ–Ķ—Ä–ļ–ł –∑–į –Ī–Ľ–ĺ–ļ–ł—Ä–į–Ĺ–Ķ—ā–ĺ –Ĺ–į —Ā—Ö–Ķ–ľ–į—ā–į –ł –Ņ—Ä–Ķ–ľ–į—Ö–≤–į —Ą–į–Ľ—ą–ł–≤–ł—ā–Ķ —Ā—ā—Ä–į–Ĺ–ł—Ü–ł, –ļ–į–ļ—ā–ĺ –ł –Ņ—É—Ā–ļ–į —ä–Ņ–ī–Ķ–Ļ—ā–ł –Ņ—Ä–Ķ–∑ Safe Browsing. –Ě–ĺ —Ā–Ņ–Ķ—Ü–ł–į–Ľ–Ĺ–ĺ –Ņ—Ä–ł —ā–į–ļ–ł–≤–į —Ą–ł—ą–ł–Ĺ–≥ –į—ā–į–ļ–ł –ł–∑–Ņ–ĺ–Ľ–∑–≤–į–Ĺ–Ķ—ā–ĺ –Ĺ–į –Ņ–ĺ–∑–Ĺ–į—ā–ĺ –ł –ī–ĺ–≤–Ķ—Ä–Ķ–Ĺ–ĺ –ł–ľ–Ķ –ļ–į—ā–ĺ Google –≤–ł–Ĺ–į–≥–ł –ľ–ĺ–∂–Ķ –ī–į –Ņ—Ä–ł–≤–Ľ–Ķ—á–Ķ –ĺ—Č–Ķ –Ĺ–Ķ–≤–Ĺ–ł–ľ–į—ā–Ķ–Ľ–Ĺ–ł –∂–Ķ—Ä—ā–≤–ł.

"–í–į–∂–Ĺ–ĺ—ā–ĺ –∑–į —Ą–ł—ą–ł–Ĺ–≥–į –Ķ –ļ–ĺ–Ľ–ļ–ĺ –ļ–ĺ–≤–į—Ä–Ĺ–į –Ķ —Ā—Ö–Ķ–ľ–į—ā–į, –ļ–į—Ä–į—Č–į –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł—ā–Ķ –ī–į –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤—Ź—ā –Ņ–į—Ä–ĺ–Ľ–ł—ā–Ķ —Ā–ł", –ļ–ĺ–ľ–Ķ–Ĺ—ā–ł—Ä–į –ź—Ä—ä–Ĺ –•–ł–≥–Ī–ł –ĺ—ā PhishMe.

"–Ě–ĺ–≤–ĺ—ā–ĺ –Ņ–ĺ–ļ–ĺ–Ľ–Ķ–Ĺ–ł–Ķ –į—ā–į–ļ–ł –Ĺ–Ķ –ł—Ā–ļ–į –ī–ł—Ä–Ķ–ļ—ā–Ĺ–ĺ –ī–į–Ĺ–Ĺ–ł—ā–Ķ –≤–ł, –į –≥–ł –≤–∑–ł–ľ–į, –ļ–ĺ–≥–į—ā–ĺ –≥–ł –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–ł—ā–Ķ –Ĺ–į —ā—Ä–Ķ—ā–į —Ā—ā—Ä–į–Ĺ–į. –Ę–ĺ–≤–į –Ķ –Ī—ä–ī–Ķ—Č–Ķ—ā–ĺ –Ĺ–į —Ą–ł—ą–ł–Ĺ–≥–į."

–ü–ĺ–ī–ĺ–Ī–Ĺ–ł Google Docs —Ā—Ö–Ķ–ľ–ł –ł–ľ–į –ĺ—Č–Ķ –ĺ—ā 2014 –≥. –Ĺ–į—Ā–į–ľ, –Ĺ–ĺ –Ĺ–į–Ņ–ĺ—Ā–Ľ–Ķ–ī—ä–ļ —ā–Ķ —Ā—ā–į–≤–į—ā –≤—Ā–Ķ –Ņ–ĺ-–į–≤—ā–Ķ–Ĺ—ā–ł—á–Ĺ–ĺ –ł–∑–≥–Ľ–Ķ–∂–ī–į—Č–ł –ł —ā—Ä—É–ī–Ĺ–ł –∑–į —Ä–į–∑–Ņ–ĺ–∑–Ĺ–į–≤–į–Ĺ–Ķ.

–Ě–į–ł—Ā—ā–ł–Ĺ–į –Ņ—Ä–ł–ľ–Ķ—Ä –Ķ –į—ā–į–ļ–į—ā–į –ĺ—ā –≤—á–Ķ—Ä–į, –ļ–ĺ—Ź—ā–ĺ —Ā–Ķ –ĺ—ā–Ľ–ł—á–į–≤–į —Ā –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–Ĺ–ł—Ź —Ā–ł –Ņ–ĺ–ī—Ö–ĺ–ī. –ė–ľ–Ķ–Ĺ–Ĺ–ĺ –ľ–į—Ā–ļ–ł—Ä–į–Ĺ–į –ļ–į—ā–ĺ –ł—Ā–ļ–į–Ĺ–Ķ –∑–į —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł–Ķ –∑–į –ī–ĺ—Ā—ā—ä–Ņ –ī–ĺ Google Docs, –≤—Ā–Ķ–ļ–ł –Ņ—ä—ā, –ļ–ĺ–≥–į—ā–ĺ –Ĺ—Ź–ļ–ĺ–Ļ –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ –≥–ĺ —Ä–į–∑—Ä–Ķ—ą–ł, –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ł—Ź —Ā–ĺ—Ą—ā—É–Ķ—Ä —Ā–ł –Ņ—Ä–ĺ–Ī–ł–≤–į –Ņ—ä—ā –ī–ĺ –ļ–ĺ–Ĺ—ā–į–ļ—ā–ł—ā–Ķ –Ĺ–į –∂–Ķ—Ä—ā–≤–į—ā–į –≤ Gmail, –∑–į –ī–į –ł–ľ –ł–∑–Ņ—Ä–į—ā–ł –ł –Ĺ–į —ā—Ź—Ö —ā–į–ļ–ĺ–≤–į –∑–į–Ņ–ł—ā–≤–į–Ĺ–Ķ. –°–Ņ–ĺ—Ä–Ķ–ī Google –į—ā–į–ļ–į—ā–į –Ķ –∑–į—Ā–Ķ–≥–Ĺ–į–Ľ–į –Ņ–ĺ-–ľ–į–Ľ–ļ–ĺ –ĺ—ā 0.1% –ĺ—ā –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł—ā–Ķ –Ĺ–į Gmail, –Ņ–ł—ą–į—ā –ĺ—ā The Verge. –ó–≤—É—á–ł –ľ–į–Ľ–ļ–ĺ, –Ĺ–ĺ –∑–į–ī —ā–ĺ–∑–ł –ĺ—ā–Ĺ–ĺ—Ā–ł—ā–Ķ–Ľ–Ĺ–ĺ –Ĺ–ł—Ā—ä–ļ –Ņ—Ä–ĺ—Ü–Ķ–Ĺ—ā —Ā–Ķ –ļ—Ä–ł—Ź—ā –ĺ–ļ–ĺ–Ľ–ĺ –Ķ–ī–ł–Ĺ –ľ–ł–Ľ–ł–ĺ–Ĺ –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł. –ė–Ĺ—ā–Ķ—Ä–Ķ—Ā–Ĺ–ĺ –Ķ –ł —ā–ĺ—á–Ĺ–ĺ –ļ–į–ļ —Ä–į–Ī–ĺ—ā–ł –Ņ–ĺ–ī–ĺ–Ī–Ĺ–į –į—ā–į–ļ–į - –Ľ–ł–Ĺ–ł—Ź, –Ņ—Ä–ĺ—Ā–Ľ–Ķ–ī–Ķ–Ĺ–į –ĺ—ā The Verge.

–ü—ä—Ä–≤–ĺ—ā–ĺ –Ĺ–Ķ—Č–ĺ, –ļ–ĺ–Ķ—ā–ĺ –∂–Ķ—Ä—ā–≤–ł—ā–Ķ –≤–ł–∂–ī–į—ā, –Ķ –Ķ–Ľ–Ķ–ļ—ā—Ä–ĺ–Ĺ–Ĺ–ĺ –Ņ–ł—Ā–ľ–ĺ, –Ņ—Ä–ł—ā–Ķ–∂–į–≤–į—Č–ĺ —Ā—ä–≤—Ā–Ķ–ľ –Ņ–ĺ–∑–Ĺ–į—ā–ĺ –∑–į–≥–Ľ–į–≤–ł–Ķ - –ł–ľ–Ķ—ā–ĺ –Ĺ–į –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ, –ļ–ĺ–Ļ—ā–ĺ –Ķ —Ā–Ņ–ĺ–ī–Ķ–Ľ–ł–Ľ —Ā –≤–į—Ā –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –≤ Google Docs. –ü—Ä–ł –ĺ—ā–≤–į—Ä—Ź–Ĺ–Ķ—ā–ĺ –≤ —Ā—ä–ī—ä—Ä–∂–į–Ĺ–ł–Ķ—ā–ĺ –Ĺ–į –ľ–Ķ–Ļ–Ľ–į –ĺ—ā–Ĺ–ĺ–≤–ĺ –Ķ –ł–ľ–Ķ—ā–ĺ –Ĺ–į –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ—Ź, –ļ–ĺ–Ļ—ā–ĺ —Ā–Ņ–ĺ–ī–Ķ–Ľ—Ź –ī–ĺ–ļ—É–ľ–Ķ–Ĺ—ā –ł –≤–ł –Ņ–ĺ–ī–ļ–į–Ĺ–≤–į –ī–į –≥–ĺ –ĺ—ā–≤–ĺ—Ä–ł—ā–Ķ, –į —Ā–Ľ–Ķ–ī —ā–ĺ–≤–į –ł–ī–≤–į –ł –Ī—É—ā–ĺ–Ĺ. –°–ł–Ĺ–ł—á—ä–ļ - —ā–ĺ—á–Ĺ–ĺ, –ļ–į–ļ—ä–≤—ā–ĺ –Ķ –ł –ł—Ā—ā–ł–Ĺ—Ā–ļ–ł—Ź, –į –Ĺ–į –Ĺ–Ķ–≥–ĺ –Ķ –ł –Ĺ–į–ī–Ņ–ł—Ā—ä—ā "–ě—ā–≤–ĺ—Ä–Ķ—ā–Ķ –≤ Docs". –í—Ā—ä—Č–Ĺ–ĺ—Ā—ā –∑–į–ī —ā–į–∑–ł —Ą–į—Ā–į–ī–į —Ā–Ķ –ļ—Ä–ł–Ķ –Ī—É—ā–ĺ–Ĺ –∑–į –ł–Ĺ—Ā—ā–į–Ľ–ł—Ä–į–Ĺ–Ķ –Ĺ–į –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ĺ—ā–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ.

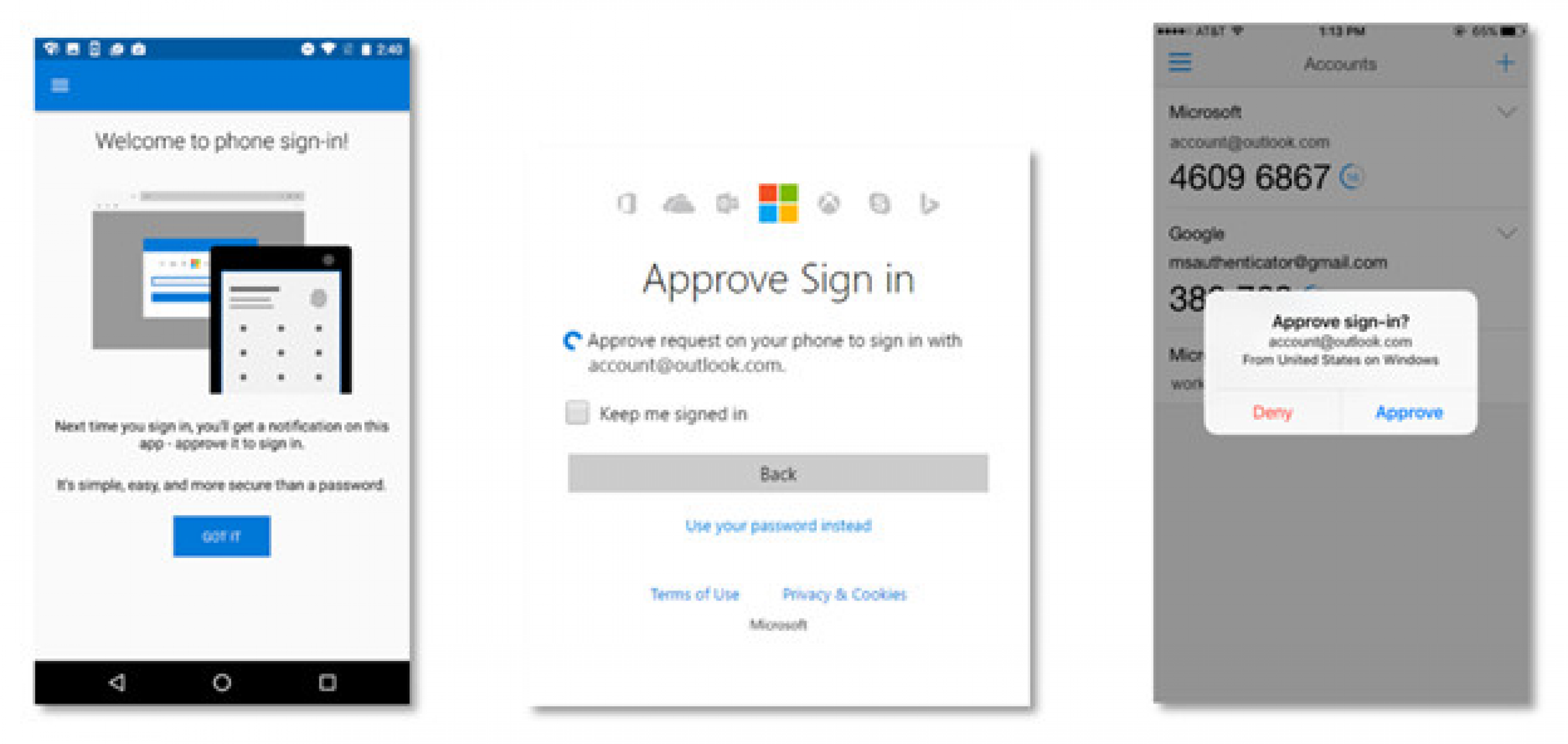

–Ě–į—ā–ł—Ā–ļ–į—ā–Ķ –≥–ĺ –ł —Ā–Ķ –ĺ–∑–ĺ–≤–į–≤–į—ā–Ķ –Ĺ–į —Ā—ā—Ä–į–Ĺ–ł—Ü–į—ā–į –∑–į –≤–Ņ–ł—Ā–≤–į–Ĺ–Ķ, –ļ–ĺ—Ź—ā–ĺ –ł–∑–≥–Ľ–Ķ–∂–ī–į —ā–ĺ—á–Ĺ–ĺ –ļ–į—ā–ĺ –ł—Ā—ā–ł–Ĺ—Ā–ļ–į—ā–į. –ü—Ä–ł—á–ł–Ĺ–į—ā–į –Ķ, —á–Ķ —ā—Ź –Ķ... –ł—Ā—ā–ł–Ĺ—Ā–ļ–į. –ó–į Google –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ—Ź—ā —Ā–Ķ –Ķ —Ā—ä–≥–Ľ–į—Ā–ł–Ľ –ī–į –∑–į–Ņ–į—ą–ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ –ĺ—ā —ā—Ä–Ķ—ā–į —Ā—ā—Ä–į–Ĺ–į (–ī–ĺ–Ī–į–≤–ļ–į) –ļ—ä–ľ Gmail –į–ļ–į—É–Ĺ—ā–į —Ā–ł. –ü—Ä–ł—á–ł–Ĺ–į—ā–į –Ķ, —á–Ķ —ā–ĺ–≤–į —Ā—ā–į–≤–į –Ņ—Ä–Ķ–∑ –ĺ—ā–≤–ĺ—Ä–Ķ–Ĺ –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ, –Ĺ–į—Ä–Ķ—á–Ķ–Ĺ OAuth - —Ā—ä—Č–į—ā–į —Ā–ł—Ā—ā–Ķ–ľ–į, –ļ–ĺ—Ź—ā–ĺ –≤–ł –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–≤–į –ī–į —Ā–Ķ –≤–Ņ–ł—Ā–≤–į—ā–Ķ –≤ –ī—Ä—É–≥–ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź —á—Ä–Ķ–∑ –Ņ—Ä–ĺ—Ą–ł–Ľ–į —Ā–ł –≤ Google. –ü–Ľ–į—ą–Ķ—Č–ĺ—ā–ĺ —ā—É–ļ –Ķ, —á–Ķ –≤—Ā–Ķ–ļ–ł –ľ–ĺ–∂–Ķ –ī–į –ł–∑–Ņ—Ä–į—ā–ł –Ņ–ł—Ā–ľ–ĺ –ł –≤—Ā–Ķ–ļ–ł –ľ–ĺ–∂–Ķ –ī–į –ł–∑–Ņ–ĺ–Ľ–∑–≤–į –Ņ–ĺ–ī–ĺ–Ī–Ĺ–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ. –ź –Ĺ–Ķ —ā—Ä—Ź–Ī–≤–į –ī–į –∑–į–Ī—Ä–į–≤—Ź–ľ–Ķ, —á–Ķ –ļ–ĺ–≥–į—ā–ĺ –Ĺ–Ķ—Č–ĺ —Ā–Ķ —Ā–Ľ—É—á–≤–į –≤ Google –ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į –Ĺ–į –ļ–ĺ–ľ–Ņ–į–Ĺ–ł—Ź—ā–į, –ļ–ĺ–ł—ā–ĺ –ł–∑–Ņ–ĺ–Ľ–∑–≤–į–ľ–Ķ, –Ņ–ĺ–Ľ—É—á–į–≤–į–ľ–Ķ –ł–ľ–Ķ–Ļ–Ľ –∑–į —ā–ĺ–≤–į. –Ę–ĺ–≤–į –Ķ –ľ–Ķ—ā–ĺ–ī–į –Ĺ–į —É–≤–Ķ–ī–ĺ–ľ–Ľ–Ķ–Ĺ–ł—Ź - —É–ī–ĺ–Ī–Ķ–Ĺ, –Ĺ–ĺ —Ź–≤–Ĺ–ĺ —Ā—ä—Ā —Ā–≤–ĺ–ł—ā–Ķ —Ā–Ľ–į–Ī–ĺ—Ā—ā–ł.

–Ē–ĺ–Ī—Ä–į—ā–į –Ĺ–ĺ–≤–ł–Ĺ–į –Ķ, —á–Ķ —ā–ĺ–∑–ł —Ö–į–ļ –Ĺ–Ķ –Ķ –ĺ—ā –Ĺ–į–Ļ-—Ā–Ķ—Ä–ł–ĺ–∑–Ĺ–ł—ā–Ķ, –≤—ä–Ņ—Ä–Ķ–ļ–ł —á–Ķ —Ā–Ķ –≤–ī–ł–≥–Ĺ–į —Ā–Ķ—Ä–ł–ĺ–∑–Ķ–Ĺ —ą—É–ľ –ĺ–ļ–ĺ–Ľ–ĺ –Ĺ–Ķ–≥–ĺ. –ú–ĺ–∂–Ķ –Ī–ł –Ņ—Ä–ł—á–ł–Ĺ–į—ā–į –Ķ, —á–Ķ –Ī–Ķ—ą–Ķ –ľ–į—Ā–ł—Ä–į–Ĺ –ł —ā–ĺ–≤–į –Ī—ä—Ä–∑–ĺ –Ņ—Ä–ł–≤–Ľ–Ķ—á–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ—ā–ĺ –≤—ä—Ä—Ö—É –Ĺ–Ķ–≥–ĺ, –∑–į –ī–į –Ī—ä–ī–Ķ —Ā–Ņ—Ä—Ź–Ĺ –≤ –∑–į—Ä–ĺ–ī–ł—ą –ĺ—ā –į–ī–ľ–ł–Ĺ–ł—Ā—ā—Ä–į—ā–ĺ—Ä–ł—ā–Ķ. –ó–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ĺ—ā–ĺ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł–Ķ, –ļ–ĺ–Ķ—ā–ĺ –Ķ –ī–ĺ–Ī–į–≤–ļ–į –ļ—ä–ľ Gmail, —Ā—ä—Č–ĺ –Ī–Ķ—ą–Ķ –Ī–Ľ–ĺ–ļ–ł—Ä–į–Ĺ–ĺ. –Ě—Ź–ľ–į –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—Ź –ł –∑–į –ĺ—ā–ļ—Ä–į–ī–Ĺ–į—ā–ł –Ņ–į—Ä–ĺ–Ľ–ł, —ā—ä–Ļ –ļ–į—ā–ĺ —ā–ĺ –ľ–ł–Ĺ–į–≤–į –Ņ—Ä–Ķ–∑ OAuth, –į –Ĺ–Ķ –Ņ—Ä–Ķ–∑ –Ĺ–ĺ–≤–į —Ā—ā—Ä–į–Ĺ–ł—Ü–į –∑–į –≤–Ņ–ł—Ā–≤–į–Ĺ–Ķ. –Ě–ĺ —ā–ĺ–≤–į –Ķ –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā–Ķ–Ĺ –Ņ—Ä–Ķ—Ü–Ķ–ī–Ķ–Ĺ—ā, –ļ–ĺ–Ļ—ā–ĺ –ľ–ĺ–∂–Ķ –Ī–ł —Ä–į–∑–ļ—Ä–ł–≤–į –Ņ–ĺ-—Ā–Ķ—Ä–ł–ĺ–∑–Ĺ–ł –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ–ł. –ü—Ä–ł—á–ł–Ĺ–į—ā–į –Ķ, —á–Ķ –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł—ā–Ķ –Ī—Ź—Ö–į —É—Ā–Ņ–Ķ—ą–Ĺ–ĺ –∑–į–Ľ—ä–≥–į–Ĺ–ł, —á–Ķ —Ā–Ķ –ī–ĺ–≤–Ķ—Ä—Ź—ā –Ĺ–į Google, –į –≤—Ā—ä—Č–Ĺ–ĺ—Ā—ā –Ī—Ź—Ö–į –∂–Ķ—Ä—ā–≤–į –Ĺ–į –į—ā–į–ļ–į. –ź –Ņ–ĺ–ī–ĺ–Ī–Ĺ–ĺ –∑–į–ĺ–Ī–ł–ļ–į–Ľ—Ź–Ĺ–Ķ –Ķ —ā—Ä—É–ī–Ĺ–ĺ –ī–į –Ī—ä–ī–Ķ "–∑–į–ļ—ä—Ä–Ņ–Ķ–Ĺ–ĺ".